出错原因和解决方法 php数据库连接失败的原因

现在等保2.0已经颁布实施差不多1年半的时间了,什么事等保2.0,老姜会在以后的文章详细解读等保2.0,本次主要解读一下,网络安全设备,对于各厂商如何进行选型和对比也需要单独出一个章节进行解读 。

在我们通常的网络架构中,说到网络安全设备,首先第一想到的是:

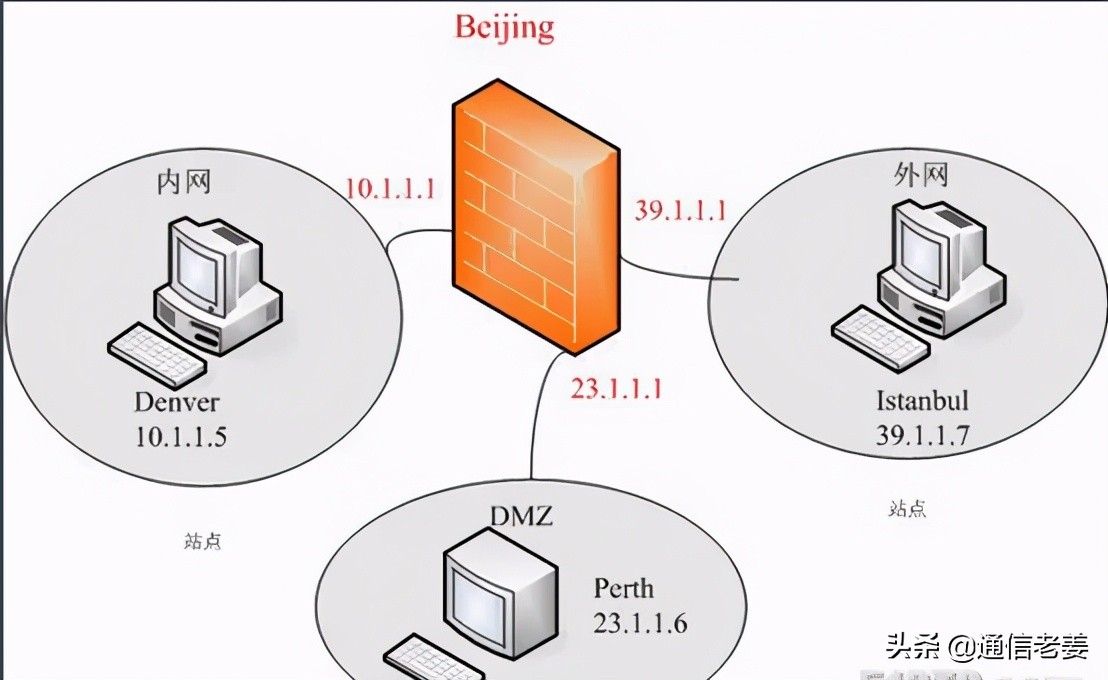

一、防火墙分类:

文章插图

1.包过滤防火墙

这是第一代防火墙,又称为网络层防火墙,在每一个数据包传送到源主机时都会在网络层进行过滤,对于不合法的数据访问,防火墙会选择阻拦以及丢弃 。这 种防火墙的连接可以通过一个网卡即一张网卡由内网的IP地址,又有公网的IP地址和两个网卡一个网卡上有私有网络的IP地址,另一个网卡有外部网络的IP 地址 。

2.状态/动态检测防火墙

状态/动态检测防火墙,可以跟踪通过防火墙的网络连接和包,这样防火墙就可以使用一组附加的标准,以确定该数据包是允许或者拒绝通信 。它是在使用了基本包过滤防火墙的通信上应用一些技术来做到这点的 。

3.应用程序代理防火墙

【出错原因和解决方法 php数据库连接失败的原因】应用程序代理防火墙又称为应用层防火墙,工作于OSI的应用层上 。应用程序代理防火墙实际上并不允许在它连接的网络之间直接通信 。相反,它是接受来自内部网络特定用户应用程序的通信,然后建立于公共网络服务器单独的连接 。

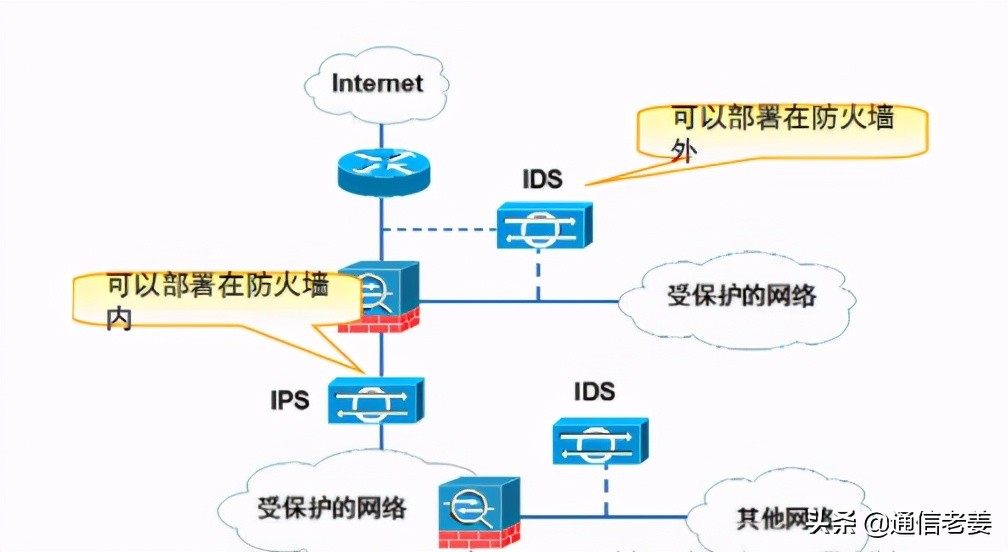

二、入侵检测系统(IDS)和入侵防御系统(IPS)

文章插图

入侵检测系统(IDS)通过监视网络或系统资源,寻找违反安全策略的行为或攻击迹象,并发出报警 。传统的防火墙旨在拒绝那些明显可疑的网络流量,但是仍然允许某些流量通过,因此防火墙对于很多入侵攻击仍然无计可施 。绝大多数的IDS系统都是被动的,而不是主要的 。也就是说,在攻击实际发生之前,它们往往无法预先发出警报 。而IPS则倾向于提供主动防护,其涉及宗旨是预先对入侵活动和攻击性网络流量进行拦截,避免其造成损失,而不是简单地在恶意流量传送或传送后才发出警报 。

IPS是通过直接嵌入到网络流量中实现这一功能的,即通过一个网络端口接收来自外部系统的流量,经过检查确认其中不包含异常活动或可疑内容后,再通过另外一个端口将它传送到内部系统中 。这样一来,有问的数据包,以及所有来自同一数据流的后续数据包,都能在IPS设备中被清除掉 。

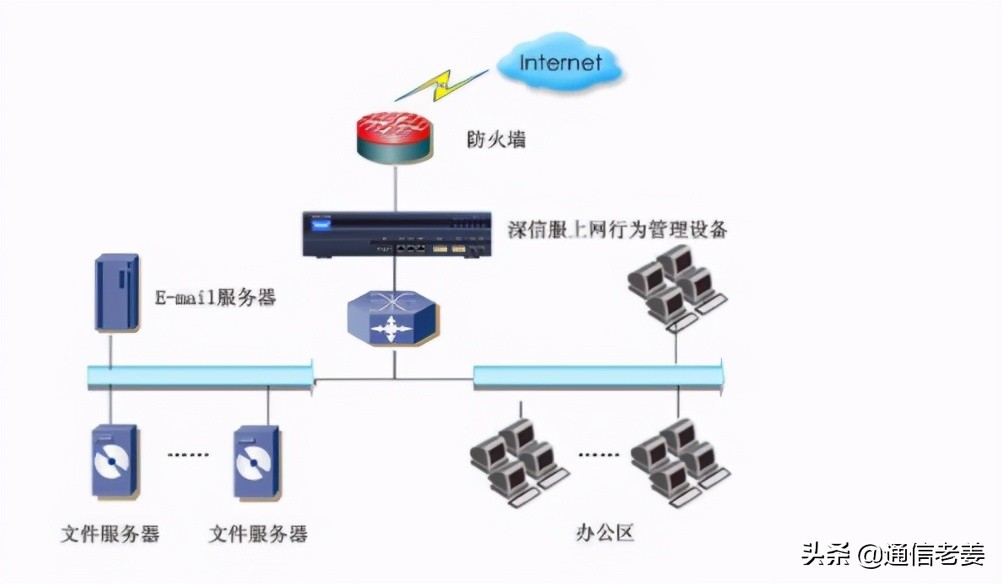

三、ACG(上网行为管理)

文章插图

上网行为管理是指帮助互联网用户控制和管理对互联网的使用 。其包括对网页访问过滤、上网隐私保护、网络应用控制、带宽流量管理、信息收发审计、用户行为分析等 。

主要包括上网人员管理,上网浏览管理,上网外发管理,上网应用管理,上网流量管理,上网行为分析,上网隐私保护,设备容错管理,风险集中告警管理等,其部署在核心交换机的上层,防火墙的下层,需要并入到网络架构中,最好不要旁观,因为有些功能,旁路到核心上会实现不了 。

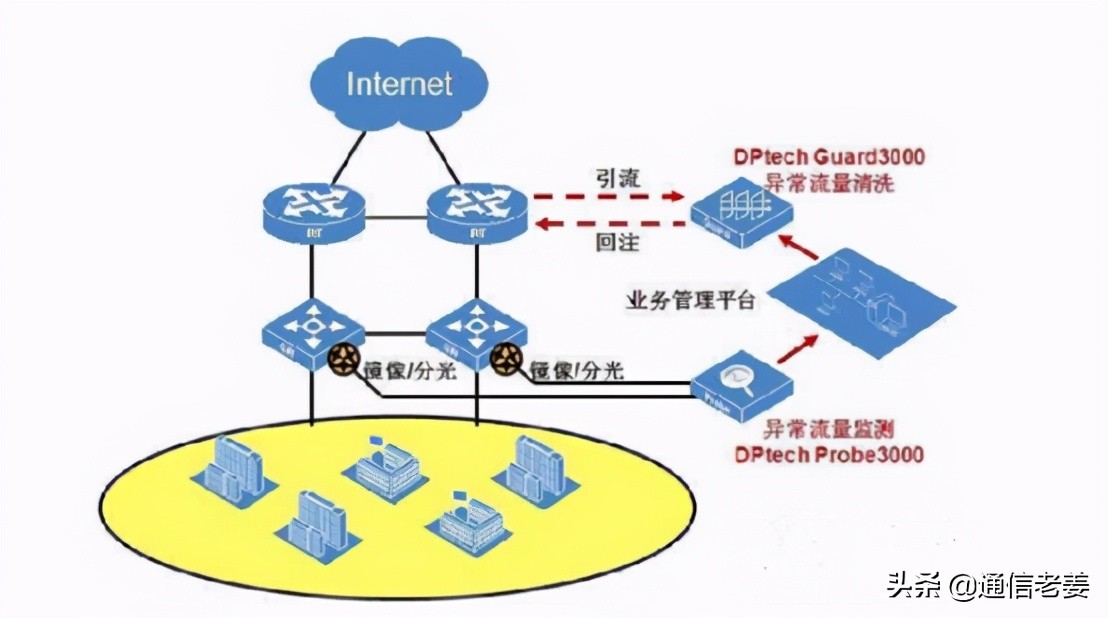

四、抗DDOS(异常流量攻击)

文章插图

想仅仅依靠某种系统或高防防流量攻击服务器防住DDOS是不现实的,可以肯定的是,完全杜绝DDOS目前是不可能的,但通过适当的措施抵御99.9%的DDOS攻击是可以做到的,基于攻击和防御都有成本开销的缘故,若通过适当的办法增强了抵御DDOS的能力,也就意味着加大了攻击者的攻击成本,那么绝大多数攻击者将无法继续下去而放弃,也就相当于成功的抵御了DDOS攻击 。近年来随着网络的不断普及,流量攻击在互联网上的大肆泛滥,DDOS攻击的危害性不断升级,面对各种潜在不可预知的攻击,越来越多的企业显的不知所措和力不从心 。单一的高防防流量攻击服务器就像一个大功率的防火墙一样能解决的问题是有限的,而集群式的高防防流量攻击技术,也不是一般企业所能掌握和使用的 。怎么样可以确保在遭受DDOS攻击的条件下,服务器系统能够正常运行呢或是减轻DDOS攻击的危害性?

SYN/ACK Flood攻击

这种攻击方法是经典最有效的DDOS方法,可通杀各种系统的网络服务,主要是通过向受害主机发送大量伪造源IP和源端口的SYN或ACK 包,导致主机的缓存资源被耗尽或忙于发送回应包而造成拒绝服务,由于源都是伪造的故追踪起来比较困难,缺点是实施起来有一定难度,需要高带宽的僵尸主机支 持 。少量的这种攻击会导致主机服务器无法访问,但却可以Ping的通,在服务器上用Netstat -na命令会观察到存在大量的SYN_RECEIVED状态,大量的这种攻击会导致Ping失败、TCP/IP栈失效,并会出现系统凝固现象,即不响应键 盘和鼠标 。普通防火墙大多无法抵御此种攻击 。

TCP全连接攻击

这种攻击是为了绕过常规防火墙的检查而设计的,一般情况下,常规防火墙 大多具备过滤TearDrop、Land等DOS攻击的能 力,但对于正常的TCP连接是放过的,殊不知很多网络服务程序(如:IIS、Apache等Web服务器)能接受的TCP连接数是有限的,一旦有大量的 TCP连接,即便是正常的,也会导致网站访问非常缓慢甚至无法访问,TCP全连接攻击就是通过许多僵尸主机不断地与受害服务器建立大量的TCP连接,直到 服务器的内存等资源被耗尽而被拖跨,从而造成拒绝服务,这种攻击的特点是可绕过一般防火墙的防护而达到攻击目的,缺点是需要找很多僵尸主机,并且由于僵尸 主机的IP是暴露的,因此容易被追踪 。

刷Script脚本攻击

这种攻击主要是针对存在ASP、JSP、PHP、CGI等脚本程序,并 调用MSSQLServer、 MySQLServer、Oracle等数据库的网站系统而设计的,特征是和服务器建立正常的TCP连接,并不断的向脚本程序提交查询、列表等大量耗费数 据库资源的调用,典型的以小博大的攻击方法 。一般来说,提交一个GET或POST指令对客户端的耗费和带宽的占用是几乎可以忽略的,而服务器为处理此请求 却可能要从上万条记录中去查出某个记录,这种处理过程对资源的耗费是很大的,常见的数据库服务器很少能支持数百个查询指令同时执行,而这对于客户端来说却 是轻而易举的,因此攻击者只需通过Proxy代理向主机服务器大量递交查询指令,只需数分钟就会把服务器资源消耗掉而导致拒绝服务,常见的现象就是网站慢 如蜗牛、ASP程序失效、PHP连接数据库失败、数据库主程序占用CPU偏高 。这种攻击的特点是可以完全绕过普通的防火墙防护,轻松找一些Proxy代理 就可实施攻击,缺点是对付只有静态页面的网站效果会大打折扣,并且有些Proxy会暴露攻击者的IP地址

推荐阅读

- 不死鸟养殖方法 不死鸟的养殖方法和注意事项

- 一招辨别怀孕和例假推迟

- 空手道和跆拳道能不能都学

- 和平精英如何注册新号 和平精英注册游戏顺序

- 正常转弯和逆向行驶像撞怎么定则

- 怎样让老公和小三反目 怎样分离小三给他们制造矛盾

- 引发右侧精索静脉曲张的原因有哪些?

- 交通锥的用途和参数

- 为什么导航会出错

- 奔驰倒车雷达没反应是什么原因